Уважаемые заказчики DDoS-атак! Рекомендуем Вам не тратить деньги и время впустую, так что если Вас что-то не устраивает на нашем сайте - значительно проще связаться с нами - [email protected]

Заказчики взлома сайта, мы можем бадаться с Вами вечно, но как Вы уже поняли, у нас нормально работают бекапы, а также мы и далее легко будем отлавливать и блокировать ваши запросы, поэтому также рекомендуем не тратить деньги и время впустую, а обратиться к нам на вышеуказанную почту.

"Дыры" и платные СМСки-"невидимки": как кнопочные телефоны сливают данные и деньги абонентов

"Дыры" и платные СМСки-"невидимки": как кнопочные телефоны сливают данные и деньги абонентов

Оригинал этого материала © "Коммерсант", 02.09.2021, Фото: via habr.comЗакладки разложили по трубкам

Юлия Степанова

Кнопочные телефоны ряда российских брендов, которые продают в сетях российских ритейлеров, обладают незадекларированными функциями: 80% устройств, например, отправляют платные СМС или позволяют регистрировать сторонних лиц в интернет-сервисах. Проблема, по словам экспертов, характерна для брендов, которые экономят на подрядчиках и не всегда контролируют конечную продукцию на предмет «закладок». Такие устройства, по их словам, могут использоваться преступниками или включаться в ботнет-сети.

Пользователь сайта Habr протестировал кнопочные телефоны, которые продаются в российской рознице, и опубликовал результаты исследования, с которыми ознакомился “Ъ”. Из него следует, что четыре из пяти устройств содержат незадекларированную функциональность.

Речь идет о «закладках» в прошивке, которые позволяют, например, рассылать СМС на платные номера, перехватывать входящие сообщения и выходить в интернет без ведома пользователя.

Так, например, модель SF63 российского бренда Irbis может использовать номера телефонов для регистрации сторонних лиц в интернет-сервисах, а Dexp SD2810 сети магазинов DNS отправляет СМС-сообщения на платные короткие номера. Устройства бренда F+ автоматически и незаметно для пользователя отправляют СМС-сообщения на определенный номер с информацией о номере устройства и сим-карте.

@mamontyatina, 02.09.2021 04:05: Пользователь habr с ником ValdikSS провел независимое исследование простых кнопочных телефонов, присутствующих в российских магазинах. [...]

Встречаются модели со встроенным трояном, отправляющие платные СМС-сообщения на короткие номера, текст которого загружается с сервера, также бывают устройства с настоящим бэкдором, пересылающим входящие СМС-сообщения на сервер злоумышленников.

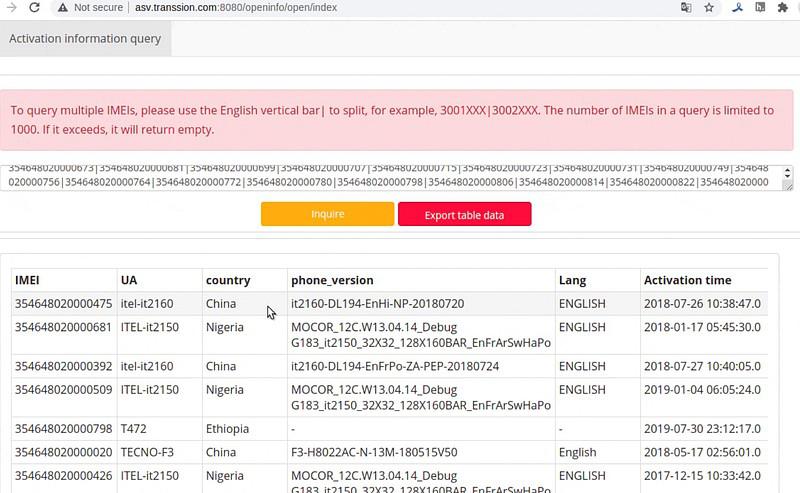

К примеру можно взять телефон Itel it2160, он сообщает «о продаже» через интернет без предупреждения, сообщая IMEI, страну, модель, версию прошивки, язык, время активации, идентификатор базовой станции, или Flip 3 от российского OEM-поставщика F+, который сообщает «о факте продажи» через СМС на номер +79584971255, отсылая IMEI и IMSI в теле сообщения.

Отличился так же DEXP SD2810 от российского бренда сети магазинов DNS — телефон сообщает «о продаже» через интернет, без предупреждения, передаёт IMEI, IMSI, обращается к CnC в интернете и выполняет его команды, отправляет платные СМС на короткие номера с текстом, полученным с сервера

Модель SF63 от российского OEM-поставщика Irbis bспользует номер телефона в коммерческих целях для регистрации сторонних лиц в интернет-сервисах, сообщает «о продаже» через интернет, без предупреждения, передаёт зашифрованные данные на сервер, обращается к CnC в интернете и выполняет его команды. — Врезка К.ру

В компании «Ф-Плюс Мобайл» “Ъ” сообщили, что, если получают «обращения пользователей по поводу каких-либо багов, исправляют их в следующих прошивках». В DNS и Irbis не ответили на запросы.

Продажи кнопочных телефонов в России в первом полугодии неожиданно выросли, говорят ритейлеры, хотя в последние годы стабильно снижались (см. “Ъ” от 23 июля). По данным «Связного», за этот период их было продано 3,1 млн, что на 6,7% больше, чем за тот же период 2020 года. В денежном выражении продажи увеличились на 18,8%, до 4,5 млрд руб.

Большинство кнопочных телефонов могут содержать уязвимости, которые приведены в статье на Habr, подтвердил эксперт по кибербезопасности «Лаборатории Касперского» Виктор Чебышев.

Такие проблемы преимущественно характерны для телефонов малоизвестных брендов, полагает директор Центра Solar appScreener компании «Ростелеком-Солар» Даниил Чернов: «Часто компании, которые выходят на рынок кнопочных телефонов, в целях экономии обращаются к малоизвестным разработчикам прошивки, и их недобросовестные сотрудники могут включить в код недекларированные функции». Модификации прошивок с отправкой СМС могут быть заказом от владельцев сервисов подписок, отмечает ведущий инженер СorpSoft24 Михаил Сергеев.

Устройства собираются в Китае, а производители не всегда проводят контроль конечной продукции на предмет подобных уязвимостей, поэтому мошенникам несложно договориться о модификации телефонов из низшего ценового сегмента на этапе сборки, отмечает глава отдела кибербезопасности SearchInform Алексей Дрозд. Для борьбы с незадекларированными возможностями заказчикам нужно усилить контроль конечной продукции, а производителям — выпустить обновление прошивки.

Устройства с «закладками» используются для предоставления доступа к телефонным номерам различных стран, в том числе для получения двухфакторной авторизации при регистрации аккаунтов, например, в мессенджерах, говорит Виктор Чебышев. Они могут применяться, например, для распространения наркотиков или спама. Не исключено, что такие устройства собираются в ботнет-сети, допускает эксперт.

По его словам, механизмы защиты абонентов от таких случаев есть: пользователям достаточно отключить мобильный интернет и платные подписки на той сим-карте, которая будет работать в кнопочном телефоне.

Кроме того, у операторов есть набор инструментов для блокировки доступа девайсов к центрам управления и возможность искать аномалии, например, когда 10 тыс. устройств обратились по одному адресу или отправили какую-то СМС, отмечает господин Чебышев. Чтобы снизить риск получения «модифицированного телефона», необходимо покупать его у официального дилера с сертификацией «Ростеста», рекомендует Михаил Сергеев, а также периодически проверять детализацию счета у провайдера.

Троян в кнопочном телефоне — как крадут ваши деньги

Эльдар Муртазин

Привет.

Тема скрытых и неприятных сюрпризов в кнопочных телефонах поднималась у нас неоднократно, но по прошествии лет многие моменты из памяти стираются, а, значит, их нужно освежить. Поводом также послужила презентация “Трояны и бэкдоры в кнопочных мобильных телефонах российской розницы”, за авторством ValdikSS.

Стереотипы утверждают, что возможности кнопочных телефонов заметно меньше, чем у смартфонов, поэтому никакая слежка за ними невозможна в принципе. Увы, здравый смысл здесь не работает как нужно, так как любой мобильный телефон может собирать различную информацию, а кнопочные аппараты тут не исключение. Более того, те системы слежки, что мы видим в смартфонах зародились еще во времена кнопочных телефонов и успешно эволюционировали. Другое дело, что в кнопке есть изначально заложенные ограничения, например, нельзя определить точные координаты аппарата, так как обычно нет встроенного GPS, но зато можно увидеть район, в котором аппарат работает (точность меньше, но зачастую и этого достаточно).

Большинство покупателей кнопочных телефонов — это вовсе не пожилые люди, эта часть пользователей заметна, но не определяющая. Тут снова играют стереотипы, но кнопочные телефоны зачастую нужны в довольно специфичных группах, они популярны в них.

Несколько лет назад говорили о кнопке с Надей Полицыной, интервью вполне актуально и сегодня с точки зрения того, кто является покупателем таких аппаратов.

Давайте разберемся, что именно может находится в кнопочных телефонах и как на это реагировать. Начнем с самого обыденного факта, а именно регистрации аппарата на сети, когда производитель хочет получить информацию о том, что телефоном начали пользоваться. Делается это для различных целей, например, сборе статистики о продаже, отсчете электронной гарантии и так далее. К сожалению, большинство производителей никак не предупреждают покупателя о том, что в его телефоне есть подобная функциональность и какие-то данные передаются вовне. Обычно это SMS-сообщение и оно содержит следующую информацию:

- Дата

- IMEI-номер (отсюда известна модель)

- Язык меню

- Страна

- Идентификатор базовой станции

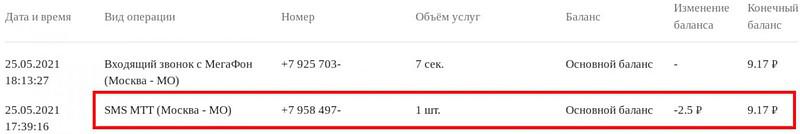

Еще хуже то, что информация об отправленном SMS-сообщении не появляется нигде в телефоне, узнать об этом вы можете только в детализации оператора. Это обычное SMS, которое стоит согласно вашему тарифу, как правило, цена варьируется от 1 до 3 рублей. Проблема в том, что никто вас не предупреждает об этом, и несмотря на незначительность суммы, это ваши деньги, которые с вас снимают без спроса.

Обычно такие SMS носят разовый характер, после регистрации аппарата в базе, никому не интересно, что будет с ним происходить дальше. Тот же Transsion (в России известен под маркой iTel), вовсе выдает свою базу IMEI в открытом доступе, вы можете посмотреть, где зарегистрирован тот или иной аппарат.

Для производителей такая аналитика полезна, но в моделях, где отсутствует интернет-подключение, сбор осуществляется отправкой SMS. И то, что пользователь об этом ничего не знает, однозначно плохо. Но никакого криминала или, тем более, троянов такие аппараты не содержат. Это просто незадокументированная для покупателя функция.

В аппаратах, физически имеющих мобильный интернет, передача осуществляется с его помощью (даже, если ваш тариф не поддерживает мобильный интернет, есть ухищрения, как передать информацию, используя служебные пакеты).

Большинство производителей кнопочных телефонов в России берут китайские модели, дорабатывают их под свои задачи и проверяют функциональность, которая им нужна. Зачастую скрытые возможности ускользают из поля зрения, либо не хватает компетенции, чтобы попросить их убрать. В результате аппараты получают скрытые возможности, что неизвестны заказчику. Выясняется это все в момент, когда аппараты уже продаются, а пользователи обнаруживают неправильное поведение. Исправление возможно только в сервисном центре, либо в новых партиях товара. И это проблема выбора устройств от компаний, которые не очень следят за их качеством. Тут возникает извечный вопрос, что внешне телефоны могут быть одинаковы и полностью идентичны, но внутри над ними проведена совершенно разная работа. Почему-то покупатели обычно судят об одинаковости моделей исключительно по их внешнему виду.

Теперь давайте перейдем к моделям, которые не просто отправляют SMS, но делают это на платные номера, чтобы деньги списались с вашего счета у оператора. Мобильный оператор не видит, кто именно отправляет SMS, человек или сам аппарат, что создает раздолье для мошенников. Обычно схема мошенничества проста до безобразия. Китайская фабрика оценивает умения партнера и, если видит, что он не очень настойчив, не проверяет досконально товар, то ставит внутри троян, чтобы заработать дополнительные деньги. Если партнер ловит его за руку, то дальше эта функциональность отключается удаленно, и проблема заминается. Но до этого момента с клиентов такого производителя стригут барыши.

Например, в упомянутой в начале презентации говорится про телефон DEXP SD2810, который имеет встроенный троян. Марка DEXP принадлежит DNS, это огромная розничная сеть, имеющая магазины по всей стране. В погоне за дешевизной, скорее всего, эта модель не проверялась на наличие скрытых функций. Хотя можно придумать сотню причин почему это произошло, факт остается фактом, что это случилось.

Узнать о том, что телефон отправляет платные SMS и самостоятельно заказывает развлечения можно только из детализации, в списке SMS вы не найдете ничего. Обычно в таких аппаратах за SMS ставят небольшую сумму в 50 рублей или около того, стараются не частить с отправкой сообщений. То есть создают ситуацию, при которой человек может долгое время не обнаружить, что с него списывают деньги. Важно проверять свою детализацию хотя бы время от времени, чтобы знать, что происходит на вашем аппарате.

Говорить о том, что это масштабная проблема, охватывающая большинство кнопочных телефонов, нельзя. Попросил трех российских операторов провести анализ SMS с кнопочных телефонов и оценить, на каком их количестве есть заказ платных услуг. Результат у каждого из операторов оказался довольно схож — около 2% от всех кнопочных аппаратов имеют подключенные платные услуги. Учитывая, что часть людей действительно покупает гороскопы и другой контент, сказать, что проблема с троянами носит массовый характер невозможно, это все же экзотика. [...]

Производитель Gionee заразил 20 млн гаджетов трояном и заработал на этом $4,2 млн

Оригинал этого материала © CNews.ru, 07.12.2020, Проигранный в карты производитель смартфонов заразил 20 млн гаджетов трояном, чтобы подзаработать, Фото: patrika.comДмитрий Степанов

Считавшийся перспективным в начале «нулевых» китайский производитель бюджетных смартфонов Gionee уличен в установке трояна на десятки миллионов устройств. Вредоносная программа помогала компании неплохо зарабатывать на рекламе, которая демонстрировалась владельцам зараженных девайсов. Руководители компании предстали перед судом, который приговорил их к реальным срокам и обязал заплатить внушительный штраф.Gionee поймали на заражении смартфонов трояном

Китайский производитель недорогих смартфонов под брендом Gionee в тайне от пользователей заразил более 20 млн аппаратов собственного производства программой-трояном, внедренной в легитимный софт. Компания извлекала прибыль за счет нежелательной рекламы, демонстрацию которой обеспечивал вредонос. Об этом сообщил портал Gizmochina со ссылкой на недавно опубликованные материалы суда.

Как установил суд, Shenzhen Zhipu Technology — «дочка» Gionee, и ее партнер, компания Beijing Baice Technology, в период с декабря 2018 г. по октябрь 2019 г. внедрили в смартфоны Gionee вредоносную программу с помощью обновления легального приложения Story Lock Screen. Обновление происходило совершенно незаметно для пользователя.

В апреле 2019 г., по данным источника, количество зараженных устройств составило 21,75 млн, а в октябре перевалило за 26,51 млн. В общей сложности на зараженных девайсах вредонос отработал 2,88 млрд раз.

Выручку компаний от ведения незаконной деятельности суд оценил в 27,85 млн юаней ($4,2 млн). Предполагаемые расходы составили 8,425 млн юаней ($1,28 млн).

Руководителей компании обвинили в «получении незаконного контроля над информационной системой». Подсудимые Cюй Ли (Xu Li), Чжу Ин (Zhu Ying), Цзя Чжэнцян (Jia Zhengqiang) и Пань Ци (Pan Qi) были признаны судом виновными и получили от трех до трех с половиной лет тюрьмы. Кроме того, на каждого из них был наложен штраф в размере 200 тыс. юаней (около $30 тыс.).

Чем знаменита Gionee

Shenzhen Zhipu Technology является дочерним предприятием Shenzhen Gionee Communication Equipment, которая выпускает недорогие смартфоны. Компании принадлежит доля в Shenzhen Zhipu Company, размер которой составляет 85%.

Сфера деятельности Shenzhen Zhipu Company включает разработку компьютерных программ, рекламный бизнес и использование информационных сетей для работы с игровыми продуктами. Уставный капитал компании составляет 10 млн юаней ($1,5 млн), а ее законным представителем выступает Сюй Ли.

Gionee существует с 2002 г., причем на протяжении первых 10 лет своего существования она демонстрировала активный рост, и к 2012 г. ее доля китайского рынка мобильных устройств, согласно оценке Gartner, составила 4,7%. В 2013 г. компания вышла на международный рынок, в частности Алжира, Бангладеш, Вьетнама, Мьянмы и других. В России смартфоны Gionee были представлены под другими марками — к примеру, Prestigio закупала у Gionee ее продукцию и реализовывала их под своим брендом.

К 2016 г. доля Gionee на китайском рынке достинга 6%, а общий объем продаж превысил 40 млн устройств.

Проблемы у Gionee начались в 2017 г. — расширив штат до 3 тыс. сотрудников, к тому моменту она накопила долги перед 650 кредиторами на общую сумму свыше на $3 млрд, к тому же, она задолжала неопределенную сумму поставщикам комплектующих для ее смартфонов.

Важную роль в падении Gionee сыграл ее гендиректор Лю Лоранг (Liu Lirong) — в 2018 г. он проиграл в казино более $144 млн, которые снял со счетов компании. После случившегося Gionee лишилась около половины своих сотрудников.

В октябре 2019 г., как сообщал CNews, компания выпустила два новых бюджетных смартфона, а месяцем позже к ним присоединилась классическая «раскладушка» А326.

В июле 2020 г. CNews писал о том, что обновленная Gionee планирует выпустить смартфон с выдающейся батарей емкостью 10 тыс. мАч

Кто еще попался на установке вредоносного ПО на смартфоны

Gionee не единственная компания, которую поймали на установке вредоносного ПО на производимые смартфоны.

К примеру, в августе 2020 г. в этом уличили китайскую компанию Transsion, которая, в том числе, выпускает гаджеты под брендом Tecno. Трояны на таких смартфонах воруют персональные данные, демонстрируют рекламу и опустошают счета пользователей. Гаджеты Transsion ориентированы на развивающиеся страны, и в компании перекладывали вину на одного из производителей из цепочки ее поставщиков.

CNews.ru, 25.08.2020, "Дешевые китайские телефоны по всему миру воруют деньги у своих хозяев": Transsion выпускает свои устройства под несколькими брендами, включая Tecno. Как пишет ресурс BuzzFeed, пользователи стали массово жаловаться на работу смартфона Tecno W2, стоящего в пределах $30 (около 2250 руб. по курсу ЦБ на 25 августа 2020 г.). Мобильник стал показывать объявления прямо поверх окон приложений, включая мессенджеры, и даже во время голосовых вызовов. Помимо этого, владельцы устройства стали отмечать пропажу денег с их мобильных счетов и несанкционированное подключение платных услуг. Больше всего жалоб поступало из Ганы, Египта, Камеруна, Индонезии, Мьянмы и Эфиопии. [...]

Это ПО и демонстрировало на экране Tecno W2 рекламу и подключало платные услуги. Удалить встроенные xHelper и Triada нельзя — они являются частью прошивки.

Существует большая вероятность, что Transsion встраивает вредоносные приложения и в другие свои смартфоны. Косвенным доказательством этого служит статистика платформы Secure-D, разработанной Upstream и используемой мобильными операторами для защиты своих сетей от мошеннических действий. Согласно предоставленным данным, с марта по декабрь 2019 г. эта система заблокировала свыше 840 тыс. подозрительных транзакций, связанных со смартфонами Transsion. — Врезка К.ру

Специалисты ИБ-компании Upstream, в частности, зафиксировали жалобы владельцев смартфона Tecno W2 производства Transsion на навязчивую рекламу и пропажей денег со счетов. Проведя собственное расследование происходящего онивыяснили, что проблемы владельцев данного аппарата напрямую связаны с его прошивкой. Прямо с завода он поставляется со встроенными вредоносами xHelper и Triada, которые закачивали сторонние приложения весьма сомнительного происхождения в фоновом режиме.

По данным Upstream, вредоносное ПО, встроенное в прошивку, можно найти в смартфонах многих современных брендов. К примеру, в этом была замешана и китайская компания TCL — ей принадлежат права на бренд Alcatel, под которым она выпускала зараженные мобильники.

Топ- Войдите, чтобы оставлять комментарии