Уважаемые заказчики DDoS-атак! Рекомендуем Вам не тратить деньги и время впустую, так что если Вас что-то не устраивает на нашем сайте - значительно проще связаться с нами - [email protected]

Заказчики взлома сайта, мы можем бадаться с Вами вечно, но как Вы уже поняли, у нас нормально работают бекапы, а также мы и далее легко будем отлавливать и блокировать ваши запросы, поэтому также рекомендуем не тратить деньги и время впустую, а обратиться к нам на вышеуказанную почту.

Хакеры из России оказались опаснее, чем все думали

27.09.2019

Хакеры из России оказались опаснее, чем все думали

Американо-израильская исследовательская компания Check Point Research, которая занимается вопросами кибербезопасности, опубликовала совместное исследование с фирмой Intezer, которая изучает происхождение вредоносного кода. Исследование посвящено кибератакам за несколько десятков лет, которые западные правительства и специалисты по безопасности связывали с хакерскими группировками, работающими в интересах российских властей. Главный вывод исследования: работают разобщенно и не делятся хакерским кодом друг с другом — это должно было стоить России огромных денег, но в этом и их главная опасность. В том числе для в США.Исследователи впервые попытались проанализировать все хакерские программы, которые связывали с российскими властями. Они даже создали их .

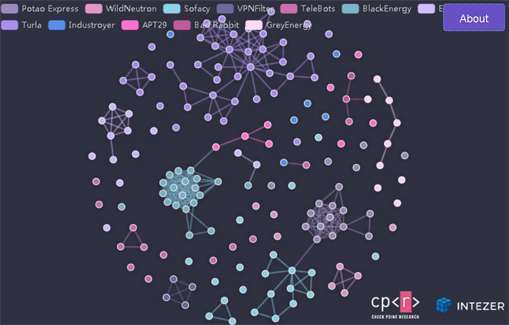

Карта хакерских атак

Как утверждают в Check Point Research, им удалось собрать, классифицировать и проанализировать тысячи образцов «российского» вредоносного кода за несколько десятков лет — и на их основе выявить связи между различными организациями, которые занимаются кибершпионажем. В общей сложности эксперты изучили около 2000 образцов кода, приписываемого хакерам-россиянам, обнаружили 22000 связей между этими образцами, а также 3,85 млн элементов кодов, которые встречались с той или иной регулярностью — у одних и тех же или разных хакерских группировок. По данным Check Point Research, это первое исследование такого рода.

В итоге весь «российский» хакерский код удалось поделить на шесть крупных кластеров, 60 «семейств» и 200 различных модулей. Итог исследования Check Point Research представила в том числе в виде интерактивной карты всей хакерской активности, которую связывают с Россией. «При нажатии на узлы на схеме появляется боковая панель, содержащая информацию о семействе вредоносных программ, к которому принадлежит узел, а также ссылки на аналитические отчеты на платформе Intezer и внешние ссылки на соответствующие статьи и публикации», — поясняют авторы исследования.

В число крупнейших кластеров вошел, например, код хакерской группировки Snake (также известна под названиями Turla и «Уроборос»), которую немецкие власти связывали с . В марте 2018 года немцы обвинили группировку Snake в попытках взломать сети федерального правительства Германии и хищении данных немецкого министерства иностранных дел. Другой крупный блок на карте Check Point Research — семейство вредоносных программ : с их помощью, например, отключили электричество на Украине в 2015 году.

Еще один кластер связан с программной «закладкой» для удаленного доступа к компьютерам под названием X-Agent, которую создала и использовала группировка Fancy Bear (она же APT28). Именно ее, наравне с другой группировкой APT29, обвиняют в самой известной атаке: взломе компьютеров Демократического национального комитета в ходе президентской кампании в США. Позже с помощью X-Agent якобы взломали приложение, которое используют для своих расчетов украинские артиллеристы.

Некоторым хакерским программам исследователи нашли «родственников». Так, упомянутая выше Blackenergy оказалась близка к вирусной программе PinchDuke, основанной на старом приложении для кражи личных данных Pinch, созданной россиянами. С помощью последней хакеры из группировки APT29 (она же The Dukes), в частности, пытались добыть информацию о размещении элементов противоракетной обороны США в Польше и Чехии в 2009 году, писала финская компания F-Secure. «Мы считаем, что общий код между BlackEnergy и PinchDuke произошел из исходного кода Pinch. Общими являются не только некоторые функции, но и строки кода», — говорится в докладе Check Point Research.

Главная опасность российского кода — в его уникальности. На его создание нужно было потратить миллиарды долларов

Однако хотя российские хакеры часто используют свой код в различных операциях повторно, в большинстве случаев они не делятся этим кодом друг с другом, подчеркивают кибераналитики. «У разных семейств вредоносных программ нет единого инструмента, библиотеки или фреймворка, общего для разных агентов, — говорится в исследовании. — Каждая организация, создающая APT, имеет собственные команды разработчиков вредоносных программ, которые годами параллельно работают над схожими наборами инструментов и фреймворками вредоносного ПО. Учитывая, что многие из этих наборов инструментов служат одной цели, в этой параллельной активности заметна избыточность».

Однако в этом состоит главное преимущество и опасность российских хакеров, пришла к выводу Check Point Research. Избегая повторного использования одних и тех же инструментов, хакеры избегают риска, что в ходе одной кибероперации будут выявлены другие операции.

Такое разнообразие может диктоваться политикой или межведомственной конкуренцией внутри России, допускают аналитики. Однако сами они пришли к выводу, что у него, скорее всего, практические мотивы. «Совместное использование кода связано с риском — если исследователь найдет семейство вредоносных программ, у которого есть общий код с программами от других организаций [создающих хакерский софт], то поставщик программной защиты сможет нейтрализовать другие организации», — объяснил журналу Forbes соавтор исследования Итай Коэн.

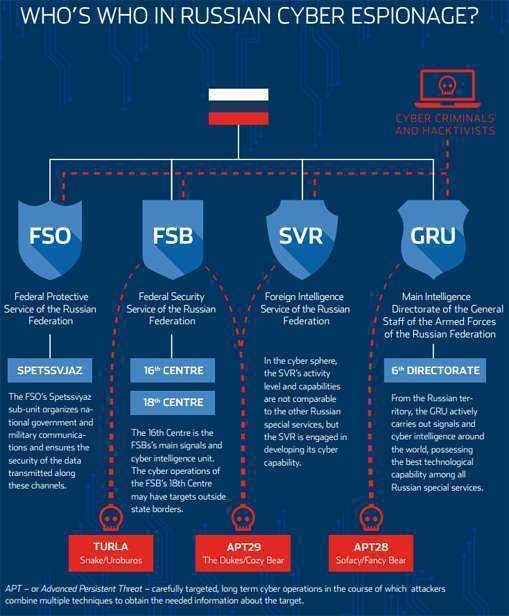

Кто есть кто в российском кибершпионаже. изображение в полном размере

«Мы были удивлены и сильно огорчены — ведь мы хотели найти новые взаимосвязи, но не смогли. Такой объем усилий и ресурсов свидетельствует об огромных инвестициях России в наступательные операции в киберпространстве. Я никогда не видел доказательств этого раньше», — добавил глава отдела киберисследований Check Point Reserch Янив Балмас.

[, 25.09.2019, "Эксперты создали интерактивную карту для малвари российских хак-групп": Исследователи полагают, что правительство намеренно стимулировало конкуренцию между спецслужбами, которые работают независимо друг от друга и конкурируют за средства. В итоге каждая группа годами разрабатывает и накапливает собственные инструменты и не делится ими с коллегами, что является обычной практикой для из Китая и — врезка К.ру]

Исследователи рассматривают свою работу как предупреждение накануне президентских выборов в США в 2020 году: у России есть возможность серьезно нарастить активность согласованных атак, утверждают они. «Это тревожит, поскольку распределенная архитектура позволяет россиянам разделить обязанности и проводить большие, многоуровневые наступательные операции, которые особенно важны при проведении крупномасштабного взлома выборов. И мы знаем, что наращивание подобных возможностей стоило миллиарды долларов», — заключили авторы исследования.

Петр Лохов Топ

- Войдите, чтобы оставлять комментарии